未完待续

1、Linux软件漏洞

1、【漏洞公告】CVE-2017-1000367:Sudo本地提权漏洞

2017年5月30日,国外安全研究人员发现在Linux环境下,可以通过sudo实现本地提权的漏洞。该漏洞编号为CVE-2017-1000367,它几乎影响所有Linux系统。

漏洞编号:

CVE-2017-1000367

漏洞名称:

Sudo本地提权漏洞

官方评级:

高危

漏洞描述:

当确定tty时,Sudo没有正确解析/ proc / [pid] / stat的内容,本地攻击者可能使用此方法来覆盖文件系统上的任何文件,从而绕过策略从普通账号权限提升获取到root权限。

漏洞利用条件和方式:

本地利用

漏洞影响范围:

Sudo 1.8.6p7 到 1.8.20,由于每家发行厂商受影响版本不一样,具体以厂商发布信息为准。

Red Hat Enterprise Linux 6 (sudo)

Red Hat Enterprise Linux 7 (sudo)

Red Hat Enterprise Linux Server (v. 5 ELS) (sudo)

Debian wheezy

Debian jessie

Debian stretch

Debian sid

Ubuntu 17.04

Ubuntu 16.10

Ubuntu 16.04 LTS

Ubuntu 14.04 LTS

SUSE Linux Enterprise Software Development Kit 12-SP2

SUSE Linux Enterprise Server for Raspberry Pi 12-SP2

SUSE Linux Enterprise Server 12-SP1

SUSE Linux Enterprise Server 12-SP2

SUSE Linux Enterprise Server 12-SP3

SUSE Linux Enterprise Server 12-SP4

SUSE Linux Enterprise Desktop 12-SP2

OpenSuse

不受影响的版本

Centos /Redhat系列安全版本

Centos /RHEL 7: 1.8.6p7-22.el7_3

Centos /RHEL 6: 1.8.6p3-28.el6_9

Centos /RHEL 5: 1.7.2p1-30.el5_11

Ubuntu系列安全版本

Ubuntu 14.04 LTS: 1.8.9p5-1ubuntu1.4

Ubuntu 16.04 LTS: 1.8.16-0ubuntu1.4

Ubuntu 16.10 LTS: 1.8.16-0ubuntu3.2

Debian系列安全版本

Debian 7(wheezy): 1.8.5p2-1+nmu3+deb7u3

Debian 8(jessie): 1.8.10p3-1+deb8u4

SUSE /OpenSuse系列安全版本

1.8.10p3-2.11.1

1.8.10p3-10.5.1

漏洞检测:

使用以下命令查看sudo版本:

sudo -V

使用系统自带的包管理器进行查看:

Centos /Redhat系列使用rpm -qa|grep sudo命令进行查看

Ubuntu/Debian系列使用bash dpkg -l sudo进行版本确认

漏洞修复建议(或缓解措施):

目前,阿里云官方软件源已经同步更新(请参考情报来源各厂商公告),您可以使用以下命令来更新补丁:

Ubuntu

Ubuntu可以升级到以下版本:

Ubuntu 17.04

sudo-ldap 1.8.19p1-1ubuntu1.1

sudo 1.8.19p1-1ubuntu1.1

Ubuntu 16.10

sudo-ldap 1.8.16-0ubuntu3.2

sudo 1.8.16-0ubuntu3.2

Ubuntu 16.04 LTS

sudo-ldap 1.8.16-0ubuntu1.4

sudo 1.8.16-0ubuntu1.4

Ubuntu 14.04 LTS

sudo-ldap 1.8.9p5-1ubuntu1.4

sudo 1.8.9p5-1ubuntu1.4

运行以下命令进行升级:

sudo apt-get update & sudo apt-get upgrade

CentOS/RHEL

CentOS/RHEL更新包下载地址:https://rhn.redhat.com/errata/RHSA-2017-1382.html

运行以下命令进行升级:

yum makecache --更新源

yum update sudo --更新安装sudo

**注意:**升级kernel可能会导致服务器无法启动,建议您在升级补丁时排除内核升级。操作方法如下:

打开/etc/yum.conf,输入# vi /etc/yum.conf。

在[main]段最后一行,添加以下内容exclude= kernel* //排除内核升级或者直接执行yum update --exclude kernel*

Debain

Debain更新包下载地址:https://security-tracker.debian.org/tracker/CVE-2017-1000367?spm=5176.7754251.2.4.IkEbNs

运行以下命令进行升级:

sudo apt-get update & sudo apt-get upgrade

SUSE/openSUSE:

SUSE/openSUSE更新包下载地址:https://www.suse.com/security/cve/CVE-2017-1000367/?spm=5176.7754251.2.5.P3hP8S

运行以下命令进行升级:

zypper refresh &zypper update

2、Windows系统漏洞

1、【漏洞公告】CVE-2017-8620:Windows Search 远程代码执行漏洞

2017年8月8日,微软官方在例行补丁日发布编号为CVE-2017-8620的漏洞公告。攻击者利用该漏洞在目标系统执行任意代码,发动拒绝服务攻击,安全风险为高危。

漏洞编号:

CVE-2017-8620

漏洞名称:

Windows Search远程代码执行漏洞

官方评级:

高危

漏洞描述:

Windows搜索服务(WSS)是Windows中默认启用的一项基本服务。Windows搜索在处理内存中的对象时,存在远程执行代码漏洞,成功利用此漏洞的攻击者可以控制受影响的系统。攻击者可以安装程序,查看、更改或删除数据,或创建具有完全用户权限的新账户。

此外,在企业场景中,远程未经身份验证的攻击者可以通过SMB连接远程触发漏洞,然后控制目标计算机。

漏洞利用条件和方式:

远程利用

漏洞影响范围:

桌面系统

Microsoft Windows 10 Version 1607 for 32-bit Systems

Microsoft Windows 10 Version 1607 for x64-based Systems

Microsoft Windows 10 for 32-bit Systems

Microsoft Windows 10 for x64-based Systems

Microsoft Windows 10 version 1511 for 32-bit Systems

Microsoft Windows 10 version 1511 for x64-based Systems

Microsoft Windows 10 version 1703 for 32-bit Systems

Microsoft Windows 10 version 1703 for x64-based Systems

Microsoft Windows 7 for 32-bit Systems SP1

Microsoft Windows 7 for x64-based Systems SP1

Microsoft Windows 8.1 for 32-bit Systems

Microsoft Windows 8.1 for x64-based Systems

Microsoft Windows RT 8.1

服务器系统

Microsoft Windows Server 2008 R2 for Itanium-based Systems SP1

Microsoft Windows Server 2008 R2 for x64-based Systems SP1

Microsoft Windows Server 2008 for 32-bit Systems SP2

Microsoft Windows Server 2008 for Itanium-based Systems SP2

Microsoft Windows Server 2008 for x64-based Systems SP2

Microsoft Windows Server 2012

Microsoft Windows Server 2012 R2

Microsoft Windows Server 2016

漏洞检测:

无

漏洞修复建议(或缓解措施):

不要使用管理员权限运行程序,为应用程序新建普通账号并授权,以最小化权限运行应用程序。

尽快安装微软升级补丁。阿里云用户可以选择使用Windows系统自动升级功能或手工下载安装补丁,补丁下载链接为:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8620

3、Web-CMS漏洞

4、应用漏洞

介绍 :应用漏洞

勒索软件、挖矿病毒和网站后门等威胁会利用包括Apache、Redis、Docker、ElasticSearch等应用漏洞入侵主机,对应用层的漏洞进行定期、及时的检测加固可以有效对这些威胁攻击进行防御,建议您升级到企业版来取得包括应用漏洞检测在内的所有高级功能。

数据库漏洞

应用软件安全漏洞

例子

1、【漏洞公告】Git安全漏洞导致任意代码执行

介绍 :此漏洞为攻击者通过建立一个恶意的Git仓库包含一个精心定制的Git子模块,同时攻击者需要诱骗受害者clone恶意存储库,从而在受害者的系统上执行任意代码。

漏洞详情见下文

漏洞编号

CVE-2018-11235

漏洞名称

CVE-2018-11235:Git安全漏洞导致任意代码执行

官方评级

CVE-2018-11235(高危)

漏洞描述

攻击者通过建立一个恶意的Git仓库包含一个精心定制的Git子模块,同时攻击者需要诱骗受害者clone恶意存储库,从而在受害者的系统上执行任意代码。问题原因为Git客户端在处理此定制的Git子模块导致的。目前大多数如GitHub,Microsoft等主要Git仓库托管服务已经安装了安全补丁。

漏洞利用条件和方式

任意代码执行

受影响版本

Git 小于 2.13.7

2.14.x 小于 2.14.4

2.15.x 小于 2.15.2

2.16.x 小于 2.16.4

2.17.x 小于 2.17.1

漏洞修复建议(或缓解措施)

阿里云安全团队建议用户尽快升级Git客户端

Git 2.17.1: https://marc.info/?l=git&m=152761328506724&w=2

Git for Windows 2.17.1 (2): https://github.com/git-for-windows/git/releases/tag/v2.17.1.windows.2

2、【漏洞公告】Wget缓冲区溢出漏洞

GNU Wget发布了1.19.2之前版本的缓冲区溢出漏洞公告。当使用存在漏洞的wget下载http特殊链接时,可能会受到恶意HTTP响应攻击,导致拒绝服务和恶意代码执行,存在一定的安全风险。相关漏洞编号为:CVE-2017-13089、CVE-2017-13090。

漏洞编号:

CVE-2017-13089

CVE-2017-13090

漏洞名称:

Wget缓冲区溢出漏洞

官方评级:

中危

漏洞描述:

漏洞在src/http.c源码文件中。wget在一些调用http.c:skip_short_body()函数的情况下,块解析器使用strtol()读取每个响应分块的长度,但不检查块长度是否是非负数,而在wget调用过程中该数据内容和长度可以完全被攻击者控制,从而导致在fd_read()函数中触发栈缓冲区溢出。

漏洞利用条件和方式:

本地利用可以造成拒绝服务。

使用wget下载http链接,可能造成命令执行。

PoC状态:

已公开了PoC测试代码

漏洞影响范围:

GNU Wget < 1.19.2版本

Redhat

不受影响:Redhat 5、6

受影响:Redhat 7

Ubuntu:Ubuntu 12、14、16 均受到影响,目前已经发布补丁。

Debain:均受到影响。

CentOS:CentOS 7受到此漏洞影响。

SUSE:SUSE Linux Enterprise Server 11不受此漏洞影响,其他版本均受此漏洞影响

漏洞检测:

开发或运维人员使用wget -V命令自查是否使用了受影响版本范围内的Wget。

漏洞修复建议(或缓解措施):

- 目前漏洞细节和测试代码已经公开,各大操作系统发行厂商均已经发布补丁,为了防止发生安全事件,阿里云安全建议您升级到最新版本。

- 阿里云云盾安骑士支持该漏洞检测和修复,建议您开启自动检测。

3、【漏洞公告】git 配置文件泄露漏

漏洞描述

git 是一套代码管理系统,其 git 信息存放在代码根目录下 .git 文件夹。

攻击者可以通过遍历网站目录探测 .git 文件夹,并尝试从中获取敏感信息。

修复方案

在不影响代码运行的情况下,删除线上代码中的 .git 目录。

注意:为避免数丢失,升级前请做好备份,或为 ECS 建立硬盘快照。

4、【漏洞公告】SVN 配置文件泄露漏洞

漏洞描述

Apache Subversion(SVN)是一个开源的软件版本控制和校订系统。

在 SVN 代码的根目录下有存放 SVN 信息的文件夹 .svn。攻击者可以通过遍历网站目录探测到 .svn 文件夹,并从中获取敏感信息。

修复方案

在不影响代码运行的情况下,删除线上代码中的 .svn 目录。

注意:为避免数丢失,升级前请做好备份,或为 ECS 建立硬盘快照。

5、【漏洞公告】Jenkins 未授权访问漏洞

漏洞描述

Jenkins 是一款流行的软件项目管理平台,默认配置下所有人都可以访问平台上所有页面。攻击者可以利用平台中的scripts页面执行系统命令,获取服务器权限,进而入侵服务器,引发数据泄露等安全事件。

漏洞等级

高危

漏洞利用方式

黑客可以直接在互联网远程利用获取服务器权限。

漏洞修复方案

- 在Jenkins管理页面添加访问密码。建议您使用由十位以上数字,字母和特殊符号组成的强密码。

- 建议您不要将管理后台开放到互联网上。您可以使用ECS安全组策略设置访问控制,默认策略为拒绝所有通信。您可以根据业务发布情况仅开放需要对外用户提供的服务,并控制好访问源IP。

注意:为避免数据丢失,升级前请做好备份,或ECS建立硬盘快照。

6、【漏洞公告】Elasticsearch 任意文件读取漏洞

漏洞描述

Elasticsearch 是一个基于 Lucene 的搜索服务,它提供了 RESTful web 接口的分布式、多用户全文搜索引擎 。Elasticsearch 是用 Java 开发的,并作为 Apache 许可条款下的开放源码发布,是第二大最流行的企业搜索引擎。

Elasticsearch 对代码过滤不严,导致在特定目录下可以读取任意文件。如借助特定工具,可以使用 http://localhost:9200/_plugin/head/…/…/…/…/…/…/…/…/…/etc/passwd 路径访问任意文件(直接复制该路径到浏览器则访问无效)。

漏洞修复

通过官方渠道,将 Elasticsearch 更新至 1.5.2 版本或以上。

7、【漏洞公告】Samba 远程命令执行漏洞

漏洞描述

Samba 是 SMB/CIFS 网络协议的免费软件实施。 它为各种 Microsoft Windows 客户端提供文件和打印服务,并可以与 Microsoft Windows Server 域进行集成。

Samba 中存在一个远程代码执行漏洞,攻击者可以通过精心构造的恶意请求包,无需经过验证,远程攻击 Samba 系统。

受影响范围

Samba 3.5.0 至 4.2.0rc4

修复方案

将 Samba 升级至最新版本。

Samba 4.0.0 以上版本可以在 smb.conf 中添加以下命令(3.6.x 及以下版本无效):

rpc_server:netlogon=disabled

注意:为保证业务正常运行,请先在测试环境中进行测试,确认无影响后再进行升级。

8、【漏洞公告】CVE-2014-4877:Wget FTP软链接攻击漏洞

漏洞描述

wget被发现存在CVE编号为CVE-2014-4877的安全漏洞。当wget在用于递归下载FTP站点时,攻击者可通过构造恶意的符号链接文件触发该漏洞,从而在wget用户的系统中创建任意文件、目录或符号链接并设置访问权限。

漏洞修复

通过官方途径,将wget升级到1.16及以上版本。

9、【漏洞公告】OpenSSL “心脏滴血”漏洞

OpenSSL发布安全公告,在OpenSSL1.0.1和OpenSSL 1.0.2 Beta1中存在严重漏洞。由于未能正确检测用户输入参数的长度,攻击者可以利用该漏洞,远程读取存在漏洞版本的OpenSSL服务器内存中64K的数据,获取内存中的用户名、密码、个人相关信息以及服务器的证书等私密信息。

漏洞编号

CVE-2014-0160

漏洞名称

OpenSSL “心脏滴血”漏洞

官方评级

高危

漏洞描述

OpenSSL软件存在“心脏出血”漏洞,该漏洞使攻击者能够从内存中读取多达64 KB的数据,造成信息泄露。

漏洞利用方式

远程利用

漏洞危害

可被用来获取敏感数据,包括会话Session、cookie、账号密码等。

修复方案

1、升级ECS OpenSSL。

2、修复完毕后,重启Web服务。Apache/Nginx/Httpd 的重启方式分别如下:

/etc/init.d/apache2 restart

/etc/init.d/ngnix restart

/etc/init.d/httpd restart

使用以下命令查看与OpenSSL库相关的服务,并重启这些服务。

lsof | grep libssl | awk ‘{print $1}’| sort | uniq

10、【漏洞公告】FastCGI解析漏洞

漏洞描述

Nginx默认以CGI的方式支持PHP解析,普遍的做法是在Nginx配置文件中通过正则匹配设置SCRIPT_FILENAME。

当访问 http://192.168.1.103/phpinfo.jpg/1.php 这个URL时,$fastcgi_script_name 会被设置为 phpinfo.jpg/1.php ,然后构造成SCRIPT_FILENAME 传递给 PHP CGI。如果 PHP 中开启了 fix_pathinfo 选项,PHP 会认为 SCRIPT_FILENAME 是 phpinfo.jpg,而 1.php 是 PATH_INFO,所以就会将 phpinfo.jpg 作为 PHP 文件来解析。

漏洞危害

利用该漏洞,攻击者可以将任意文件类型作为PHP文件解析,攻击者通常利用该漏洞来获取到一个WebShell。

修复方案

方案一(适用于Nginx和IIS用户)

修改 php.ini 文件,将 cgi.fix_pathinfo 的值设置为 0。完成后重启 PHP 和 Nginx(IIS)。

方案二(适用于Nginx用户)

在 Nginx 配置文件中添加以下代码,当匹配到类似 test.jpg/a.php 的URL时,将返回403错误代码:

if ( $fastcgi_script_name ~ ..\/.php )

{

return 403;

}

修改完成后请重启 Nginx。

11、

11、

11、

5、应急漏洞

比如 :mongo-express远程命令执行漏洞(CVE-2019-10758)【远程扫描】

例子 :

5、安全加固

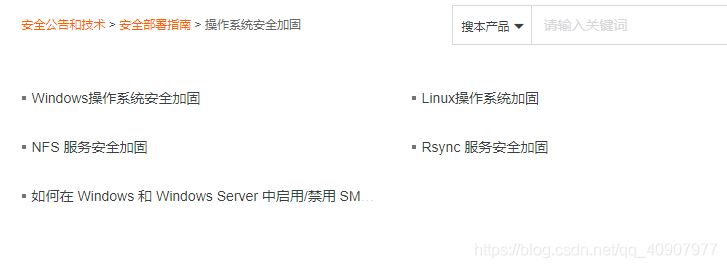

操作系统安全加固

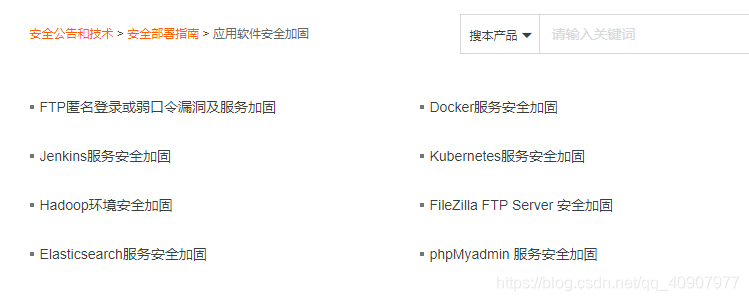

应用软件安全加固

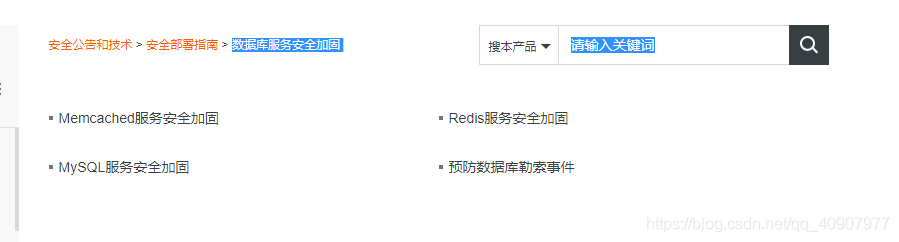

数据库服务安全加固

语言运行环境安全加固

Web应用安全加固

云盾常见问题

参考链接 :

https://help.aliyun.com/knowledge_detail/112025.html?spm=5176.2020520154.0.0.6d941e43opQJFe&_from=help_widget_detail

https://help.aliyun.com/knowledge_list/60790.html?spm=a2c4g.11186631.6.555.56641f82fWj5F2

转载自原文链接, 如需删除请联系管理员。

原文链接:常见的系统漏洞,转载请注明来源!